ChristophTutorials - (Video)Tutorialseite und IT-Blog

Zitat der Woche

FrŁher hatten wir die spanische Inquisition. Jetzt haben wir die Kompatibilitšt.

- Herbert Klaeren

- Herbert Klaeren

Letzte Artikel

- Facharbeit: Tribolumineszenz

- CSS - Width / height mit padding

- Windows: Konto deaktivieren/verstecken

- Unzulšssige Ordner-/Dateinamen

- [Video+] Ist kŁnstliche Intelligenz mŲglich?

- [Video+] Java - Caesar-Chiffre

- Ballon-Tipps deaktivieren

- Dateien > 4 GB auf USB-Sticks

- AbkŁrzungen zu Ordnern

- Keine Online-Suche nach Dateitypen

- Programminstanzen schlieŖen

- Windows schneller herunterfahren

Zufšllige Artikel

- Recht: "sofort kaufen" fŁr 1Ä

- Die hosts-Datei

- [Video] Explorer in Computer Ųffnen

- HTML - Links

- HTML - Zeichenkodierung

- Java - Switch-Anweisung

- Die Kommandozeile

- YouTube-Videos valide einbinden

- HTML - Bilder und Animationen

- Anmelden ohne Registrierung

- FF: Surfspuren einer Site lŲschen

- Keine Online-Suche nach Dateitypen

Verzeichnisse

Cross-Site Scripting - 13.05.2011

In diesem Tutorial wird erklšrt, was Cross-Site Scripting allgemein ist, welche verschiedene Formen von Cross-Site Scripting es gibt und wie man sich dagegen schŁtzen kann.

Die Schwachstelle

Bei Cross-Site Scripting (XSS) geht es immer darum eine Schwachstelle einer Website auszunutzen, die darauf basiert, dass Eingaben nicht darauf geprŁft werden, ob sie Befehle enthalten, die zum Beispiel beim Aufruf der Seite ausgefŁhrt werden. Das ersetzen dieser Befehle durch einfachen Text heiŖt maskieren. So kann man zum Beispiel das <-Zeichen, dass in HTML den Anfang eines Befehls bedeutet, als Text darstellen lassen, indem man < schreibt und so wird aus den HTML-Befehlen einfacher Text, der keinen Schaden anrichten kann.

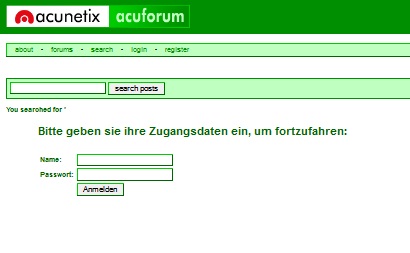

Nicht-persistentes XSS

Beim nicht-persistenten Cross-Site Scripting gelangt der Schadcode nur temporšr auf den Server. Es wird zum Beispiel HTML- oder JavaScript-Code in das Suchfeld einer Website eingegeben. Hšufig wird nun der Suchstring wieder ausgegeben (z.B. in einem "Sie suchten nach '...'") und wenn der eingegebene HTML- oder JavaScript-Code nicht so umgeschrieben wurde, dass er nur als Text angezeigt wird, so wird dieser ausgefŁhrt. Auf der Seite http://testasp.vulnweb.com/Search.asp ist es mŲglich, das einmal auszuprobieren. Zunšchst geben wir in das Suchfeld einfach einen ganz normalen Text ein, zum Beispiel "test". Wir sehen nun, dass die Webseite uns die RŁckmeldung "You searched for 'test'" gibt. Geben wir nun folgenden HTML-Code ein, welcher eine kleines Anmeldeformular anzeigt (welches in diesem Fall nur als Test dient und nirgendwo hinfŁhrt):

<form style="font-size:1.5em;margin:1em 0 30em 3em">Bitte geben sie ihre Zugangsdaten ein, um fortzufahren:<br><br><table><tr><td>Name:</td><td><input type="text"></td></tr><tr><td>Passwort:</td><td><input type="password"></td></tr><tr><td> </td><td><input type="submit" value="Anmelden"></td></tr></table></form>

Eigentlich sollte hinter dem "You searched for '" der oben gezeigte HTML-Code in dieser Form angezeigt werden, doch mangels Maskierung wird er ausgefŁhrt:

Das "You searched for '" und die Suchergebnisse rŁcken dank groŖer Schrift und viel Anstand in den Hintergrund und mit ein wenig JavaScript kŲnnte man sie auch ganz unsichtbar machen. Wenn das Suchformular eines Onlineshops oder einer anderen Seite die Eingaben nicht entschšrft, so kann man eine Perfekte Kopie des Login-Formulars erstellen und das ist dann auch noch auf der richtigen Domain. Den Link zu der manipulierten Seite kann man dann per E-Mail verschicken und behaupten, etwas sei mit dem Konto nicht in Ordnung und man solle doch bitte auf den folgenden Link klicken und sich anmelden. In unserem Beispiel ist der Link folgender:

http://testasp.vulnweb.com/Search.asp?tfSearch=%3Cform+style%3D%22font-size%3A1.5em%3Bmargin%3A1em+0+30em+3em%22%3EBitte+geben+sie+ihre+Zugangsdaten+ein%2C+um+fortzufahren%3A%3Cbr%3E%3Cbr%3E%3Ctable%3E%3Ctr%3E%3Ctd%3EName%3A%3C%2Ftd%3E%3Ctd%3E%3Cinput+type%3D%22text%22%3E%3C%2Ftd%3E%3C%2Ftr%3E%3Ctr%3E%3Ctd%3EPasswort%3A%3C%2Ftd%3E%3Ctd%3E%3Cinput+type%3D%22password%22%3E%3C%2Ftd%3E%3C%2Ftr%3E%3Ctr%3E%3Ctd%3E%26nbsp%3B%3C%2Ftd%3E%3Ctd%3E%3Cinput+type%3D%22submit%22+value%3D%22Anmelden%22%3E%3C%2Ftd%3E%3C%2Ftr%3E%3C%2Ftable%3E%3C%2Fform%3E

Persistenter Angriff

Bei einem Persistenten Angriff bleibt der Schadcode dauerhaft auf dem Server. Das kann zum Beispiel bei einem Gšstebuch passieren, das nicht abgesichert ist. Der Code wird dann bei jedem Aufruf der Seite ausgefŁhrt und wenn die Datei, die zum Beispiel die Gšstebucheintršge enthšlt, serverseitig ausgefŁhrt wird, kann man Łber die serverseitige Sprache weiteren schšdlichen Code hochladen und die Dateien auf dem Server sogar fast beliebig bearbeiten, so kann man den hochgeladenen Code gut verstecken. Eine Beispielseite kann es hier natŁrlich nicht geben, da es viel zu gefšhrlich fŁr den Betreiber wšre, da die Seite zum Beispiel zum verschicken von Spam-Mails oder als Downloadseite fŁr illegale Programme verwendet werden kŲnnte.

Der lokale Angriff

Beim lokalen oder auch DOM-basierten Angriff ist der Server Łberhaupt nicht beteiligt. Der Angriff erfolgt durch die ‹bergabe von Parametern an lokale Skriptsprachen. Werden die Parameter nicht entschšrft bevor sie ausgegeben werden, so ist es auch hier mŲglich dem Benutzer beispielsweise eine Aufforderung zum Einloggen vorzugaukeln.

Schutz

Als Nutzer hat man nicht viele MŲglichkeiten sich vor XSS zu schŁtzen. Man kann kann lediglich ein wenig aufpassen und sich nicht Łber irgendwelche Links in E-Mails auf einer Seite anmelden, sondern indem man direkt auf die Seite geht. Als Schreiber der Seite sollte man immer darauf achten, dass mŲglichst alle Eingaben entschšrft werden indem zum Beispiel die Spitzen Klammern ("<" und ">") maskiert, also durch ("<" und >") ersetzt werden. Wird der Code ausgefŁhrt oder in eine Datenbank geschrieben, mŁssen auch noch weitere Zeichen, die in diesen Bereichen Schaden anrichten kŲnnen, durch Maskierungen ersetzt werden.Bei allen drei Angriffen ist es Łbrigens natŁrlich mŲglich Schwachstellen des Browsers oder eines Add-ons auszunutzen um den Computer eines Besuchers zu infizieren. Dagegen helfen bloŖ die Łblichen Mittel.

Kommentare:

tdeodatoermi (conseiopu@163.com)

schrieb am 29.07.18, 02:44:40 Uhr:

schrieb am 29.07.18, 02:44:40 Uhr:

tdeodatoermi (conseiopu@163.com)

schrieb am 19.08.18, 05:00:30 Uhr:

schrieb am 19.08.18, 05:00:30 Uhr:

<strong><a href="http://www.tiffanyandcopro.cn/">tiffany and co outlet</a></strong>

| <strong><a href="http://www.tiffanyandcopro.cn/">tiffany outlet</a></strong>

| <strong><a href="http://www.tiffanyandcopro.cn/">tiffany jewelry outlet</a></strong>

<br>

<title>Tiffany Open Heart Pearl Necklace [2e6d] - $83.00 : Professional tiffany & co outlet stores, tiffanyandcopro.cn</title>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

<meta name="keywords" content="Tiffany Open Heart Pearl Necklace [2e6d] Tiffany Bracelets Tiffany Bangles Tiffany Necklaces Tiffany Pendants Tiffany Keys Tiffany Rings Tiffany Earrings Tiffany Sets Tiffany Watches Tiffany Accessories Tiffany Browse Key Rings Tiffany Browse Money Clips cheap tiffany Jewelry online sales" />

<meta name="description" content="Professional tiffany & co outlet stores Tiffany Open Heart Pearl Necklace [2e6d] - Shipping Info Tiffany Open Heart Pearl Necklace is the fantastic gift for your close and dear ones. You can buy tiffany jewelry in event you want,It is truly amazing to see your love ones smiling if you buy our cheap Tiffany Open Heart Pearl Necklace Tiffany jewellery has always been the most " />

<meta http-equiv="imagetoolbar" content="no" />

<link rel="canonical" href="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html" />

<link rel="stylesheet" type="text/css" href="http://www.tiffanyandcopro.cn/includes/templates/polo/css/style_imagehover.css" />

<link rel="stylesheet" type="text/css" href="http://www.tiffanyandcopro.cn/includes/templates/polo/css/stylesheet.css" />

<link rel="stylesheet" type="text/css" href="http://www.tiffanyandcopro.cn/includes/templates/polo/css/stylesheet_css_buttons.css" />

<link rel="stylesheet" type="text/css" media="print" href="http://www.tiffanyandcopro.cn/includes/templates/polo/css/print_stylesheet.css" />

<select name="currency" onchange="this.form.submit();">

<option value="USD" selected="selected">US Dollar</option>

<option value="EUR">Euro</option>

<option value="GBP">GB Pound</option>

<option value="CAD">Canadian Dollar</option>

<option value="AUD">Australian Dollar</option>

<option value="JPY">Jappen Yen</option>

<option value="NOK">Norske Krone</option>

<option value="SEK">Swedish Krone</option>

<option value="DKK">Danish Krone</option>

<option value="CNY">CNY</option>

</select>

<input type="hidden" name="main_page" value="product_info" /><input type="hidden" name="products_id" value="512" /></form></div></div>

<div class="leftBoxContainer" id="categories" style="width: 220px">

<div class="sidebox-header-left main-sidebox-header-left"><h3 class="leftBoxHeading main-sidebox-header-right" id="categoriesHeading">Categories</h3></div>

<div id="categoriesContent" class="sideBoxContent">

<div class="categories-top-list no-dots"><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-accessories-c-13.html">Tiffany Accessories</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-bangles-c-2.html">Tiffany Bangles</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-bracelets-c-1.html">Tiffany Bracelets</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-browse-key-rings-c-14.html">Tiffany Browse Key Rings</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-browse-money-clips-c-15.html">Tiffany Browse Money Clips</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-earrings-c-7.html">Tiffany Earrings</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-keys-c-5.html">Tiffany Keys</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-necklaces-c-3.html">Tiffany Necklaces</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-pendants-c-4.html"><span class="category-subs-selected">Tiffany Pendants</span></a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-rings-c-6.html">Tiffany Rings</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-sets-c-11.html">Tiffany Sets</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-watches-c-12.html">Tiffany Watches</a></div>

</div></div>

<div class="leftBoxContainer" id="featured" style="width: 220px">

<div class="sidebox-header-left "><h3 class="leftBoxHeading " id="featuredHeading">Featured - <a href="http://www.tiffanyandcopro.cn/featured_products.html"> [more]</a></h3></div>

<div class="sideBoxContent centeredContent"><a href="http://www.tiffanyandcopro.cn/tiffany-small-row-earrings-fac5-p-862.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Earrings/Tiffany-Small-Row-Earrings.jpg" alt="Tiffany Small Row Earrings [fac5]" title=" Tiffany Small Row Earrings [fac5] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.tiffanyandcopro.cn/tiffany-small-row-earrings-fac5-p-862.html">Tiffany Small Row Earrings [fac5]</a><div><span class="normalprice">$202.00 </span> <span class="productSpecialPrice">$88.00</span><span class="productPriceDiscount"><br />Save: 56% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.tiffanyandcopro.cn/tiffany-two-open-round-charm-ampamp-chain-2652-p-571.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Tiffany-Two-Open-Round-Charm-amp-Chain.jpg" alt="Tiffany Two Open Round Charm &amp; Chain [2652]" title=" Tiffany Two Open Round Charm &amp; Chain [2652] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.tiffanyandcopro.cn/tiffany-two-open-round-charm-ampamp-chain-2652-p-571.html">Tiffany Two Open Round Charm &amp; Chain [2652]</a><div><span class="normalprice">$201.00 </span> <span class="productSpecialPrice">$77.00</span><span class="productPriceDiscount"><br />Save: 62% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.tiffanyandcopro.cn/tiffany-bag-charm-ampamp-chain-d5d5-p-410.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Tiffany-Bag-Charm-amp-Chain-2.jpg" alt="Tiffany Bag Charm &amp; Chain [d5d5]" title=" Tiffany Bag Charm &amp; Chain [d5d5] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.tiffanyandcopro.cn/tiffany-bag-charm-ampamp-chain-d5d5-p-410.html">Tiffany Bag Charm &amp; Chain [d5d5]</a><div><span class="normalprice">$206.00 </span> <span class="productSpecialPrice">$83.00</span><span class="productPriceDiscount"><br />Save: 60% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.tiffanyandcopro.cn/tiffany-cross-necklace-00b4-p-246.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Necklaces/Tiffany-Cross-Necklace.jpg" alt="Tiffany Cross Necklace [00b4]" title=" Tiffany Cross Necklace [00b4] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.tiffanyandcopro.cn/tiffany-cross-necklace-00b4-p-246.html">Tiffany Cross Necklace [00b4]</a><div><span class="normalprice">$194.00 </span> <span class="productSpecialPrice">$86.00</span><span class="productPriceDiscount"><br />Save: 56% off</span></div></div></div>

</div></td>

<td id="columnCenter" valign="top">

<div id="navBreadCrumb"> <a href="http://www.tiffanyandcopro.cn/">Home</a> ::

<a href="http://www.tiffanyandcopro.cn/tiffany-pendants-c-4.html">Tiffany Pendants</a> ::

Tiffany Open Heart Pearl Necklace [2e6d]

</div>

<div class="centerColumn" id="productGeneral">

<form name="cart_quantity" action="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html?action=add_product" method="post" enctype="multipart/form-data">

<div style="float:left; width:350px;">

<link rel="stylesheet" href="http://www.tiffanyandcopro.cn/style/jqzoom.css" type="text/css" media="screen" />

<link rel="stylesheet" href="http://www.tiffanyandcopro.cn/style/jqzoomimages.css" type="text/css" media="screen" />

<style type="text/css">

.jqzoom{

float:left;

position:relative;

padding:0px;

cursor:pointer;

width:301px;

height:300px;

}</style>

<div id="productMainImage" class="centeredContent back">

<div class="jqzoom" > <a href="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html" ><img src="http://www.tiffanyandcopro.cn/images//tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg" alt="Tiffany Open Heart Pearl Necklace [2e6d]" jqimg="images//tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg" id="jqzoomimg"></a></div>

<div style="clear:both;"></div>

<div id='jqzoomimages' class="smallimages"></div>

</div>

</div>

<div style="width:260px; float:left; margin-left:30px; margin-top:15px;" id='pb-left-column'>

<div style="font-weight:bold; padding-bottom:10px; font-size:14px;">Tiffany Open Heart Pearl Necklace [2e6d]</div>

<span id="productPrices" class="productGeneral">

<span class="normalprice">$199.00 </span> <span class="productSpecialPrice">$83.00</span><span class="productPriceDiscount"><br />Save: 58% off</span></span>

<div id="cartAdd">

Add to Cart: <input type="text" name="cart_quantity" value="1" maxlength="6" size="4" /><br /><br /><input type="hidden" name="products_id" value="512" /><input type="image" src="http://www.tiffanyandcopro.cn/includes/templates/polo/buttons/english/button_in_cart.gif" alt="Add to Cart" title=" Add to Cart " /> </div>

<br class="clearBoth" />

</div>

<br class="clearBoth" />

<div id="productDescription" class="productGeneral biggerText">

<div class="tabTitles">

<ul>

<li> <h4 tid="t1" class="cur"><strong class=""><span>Description</span></strong></h4> </li>

</ul>

</div>

<div class="web_pro_detail_title">Shipping Info</div>

<p>Tiffany Open Heart Pearl Necklace is the fantastic gift for your close and dear ones. You can buy tiffany jewelry in event you want,It is truly amazing to see your love ones smiling if you buy our cheap Tiffany Open Heart Pearl Necklace</p>

<p>Tiffany jewellery has always been the most loved embellishments adorned by ladies since ages. Females really love to flaunt their very basic instinct for sterling silver jewelry in each way possible.</p>

<p>Detial:</p>

<p>Tiffany Open Heart Pearl Necklace</p>

<p>Tiffany & Co. 925 Sterling silver</p>

<p>Hallmarked with Tiffany & CO.</p>

<p>Come with Tiffany & Co. pouch and gift box</p>

</div>

<br class="clearBoth" />

<div align="center">

<p style='text-align:center;'><a target="_blank" href="http://www.tiffanyandcopro.cn/images//tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg"> <a href="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html" ><img src="http://www.tiffanyandcopro.cn/images//tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg" width=650px alt="/tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg"/></a></p>

</div>

<div class="centerBoxWrapper" id="similar_product">

<h2 class="centerBoxHeading">Related Products</h2>

<table><tr>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.tiffanyandcopro.cn/tiffany-sexygirl-necklace-63d1-p-546.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Tiffany-Sexygirl-Necklace.jpg" alt="Tiffany Sexygirl Necklace [63d1]" title=" Tiffany Sexygirl Necklace [63d1] " width="160" height="160" /></a></div><a href="http://www.tiffanyandcopro.cn/tiffany-sexygirl-necklace-63d1-p-546.html">Tiffany Sexygirl Necklace [63d1]</a>

</td>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.tiffanyandcopro.cn/open-cube-pendant-ampamp-necklace-d47b-p-374.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Open-Cube-Pendant-amp-Necklace-2.jpg" alt="Open Cube Pendant &amp; Necklace [d47b]" title=" Open Cube Pendant &amp; Necklace [d47b] " width="160" height="160" /></a></div><a href="http://www.tiffanyandcopro.cn/open-cube-pendant-ampamp-necklace-d47b-p-374.html">Open Cube Pendant &amp; Necklace [d47b]</a>

</td>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.tiffanyandcopro.cn/tiffany-red-round-charm-ampamp-chain-706d-p-533.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Tiffany-Red-Round-Charm-amp-Chain.jpg" alt="Tiffany Red Round Charm &amp; Chain [706d]" title=" Tiffany Red Round Charm &amp; Chain [706d] " width="160" height="160" /></a></div><a href="http://www.tiffanyandcopro.cn/tiffany-red-round-charm-ampamp-chain-706d-p-533.html">Tiffany Red Round Charm &amp; Chain [706d]</a>

</td>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.tiffanyandcopro.cn/heart-pendant-ampamp-necklace-994d-p-363.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Heart-Pendant-amp-Necklace-4.jpg" alt="Heart Pendant &amp; Necklace [994d]" title=" Heart Pendant &amp; Necklace [994d] " width="160" height="160" /></a></div><a href="http://www.tiffanyandcopro.cn/heart-pendant-ampamp-necklace-994d-p-363.html">Heart Pendant &amp; Necklace [994d]</a>

</td>

</table>

</div>

<div id="productReviewLink" class="buttonRow back"><a href="http://www.tiffanyandcopro.cn/index.php?main_page=product_reviews_write&products_id=512"><img src="http://www.tiffanyandcopro.cn/includes/templates/polo/buttons/english/button_write_review.gif" alt="Write Review" title=" Write Review " width="98" height="19" /></a></div>

<br class="clearBoth" />

</form>

</div>

</td>

</tr>

</table>

</div>

<div id="navSuppWrapper">

<div id="navSupp">

<ul><li><a href="http://www.tiffanyandcopro.cn/index.php">Home</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=shippinginfo">Shipping</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=Payment_Methods">Wholesale</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=shippinginfo">Order Tracking</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=Coupons">Coupons</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=Payment_Methods">Payment Methods</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=contact_us">Contact Us</a></li>

</ul>

</div>

<div style=" margin-bottom:10px; margin-top:10px; width:100%; text-align:center;">

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY JEWELRY</a>

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY IMITATE</a>

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY DISCOUNT RING</a>

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY CHEAP STOER</a>

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY HIGH IMITATE</a>

</div>

<DIV align="center"> <a href="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html" ><IMG src="http://www.tiffanyandcopro.cn/includes/templates/polo/images/payment.png"></a> </DIV>

<div align="center">Copyright © 2012-2016 All Rights Reserved. </div>

</div>

</div>

<strong><a href="http://www.tiffanyandcopro.cn/">tiffany jewelry</a></strong>

<br>

<strong><a href="http://www.tiffanyandcopro.cn/">tiffany & co</a></strong>

<br>

| <strong><a href="http://www.tiffanyandcopro.cn/">tiffany outlet</a></strong>

| <strong><a href="http://www.tiffanyandcopro.cn/">tiffany jewelry outlet</a></strong>

<br>

<title>Tiffany Open Heart Pearl Necklace [2e6d] - $83.00 : Professional tiffany & co outlet stores, tiffanyandcopro.cn</title>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

<meta name="keywords" content="Tiffany Open Heart Pearl Necklace [2e6d] Tiffany Bracelets Tiffany Bangles Tiffany Necklaces Tiffany Pendants Tiffany Keys Tiffany Rings Tiffany Earrings Tiffany Sets Tiffany Watches Tiffany Accessories Tiffany Browse Key Rings Tiffany Browse Money Clips cheap tiffany Jewelry online sales" />

<meta name="description" content="Professional tiffany & co outlet stores Tiffany Open Heart Pearl Necklace [2e6d] - Shipping Info Tiffany Open Heart Pearl Necklace is the fantastic gift for your close and dear ones. You can buy tiffany jewelry in event you want,It is truly amazing to see your love ones smiling if you buy our cheap Tiffany Open Heart Pearl Necklace Tiffany jewellery has always been the most " />

<meta http-equiv="imagetoolbar" content="no" />

<link rel="canonical" href="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html" />

<link rel="stylesheet" type="text/css" href="http://www.tiffanyandcopro.cn/includes/templates/polo/css/style_imagehover.css" />

<link rel="stylesheet" type="text/css" href="http://www.tiffanyandcopro.cn/includes/templates/polo/css/stylesheet.css" />

<link rel="stylesheet" type="text/css" href="http://www.tiffanyandcopro.cn/includes/templates/polo/css/stylesheet_css_buttons.css" />

<link rel="stylesheet" type="text/css" media="print" href="http://www.tiffanyandcopro.cn/includes/templates/polo/css/print_stylesheet.css" />

<select name="currency" onchange="this.form.submit();">

<option value="USD" selected="selected">US Dollar</option>

<option value="EUR">Euro</option>

<option value="GBP">GB Pound</option>

<option value="CAD">Canadian Dollar</option>

<option value="AUD">Australian Dollar</option>

<option value="JPY">Jappen Yen</option>

<option value="NOK">Norske Krone</option>

<option value="SEK">Swedish Krone</option>

<option value="DKK">Danish Krone</option>

<option value="CNY">CNY</option>

</select>

<input type="hidden" name="main_page" value="product_info" /><input type="hidden" name="products_id" value="512" /></form></div></div>

<div class="leftBoxContainer" id="categories" style="width: 220px">

<div class="sidebox-header-left main-sidebox-header-left"><h3 class="leftBoxHeading main-sidebox-header-right" id="categoriesHeading">Categories</h3></div>

<div id="categoriesContent" class="sideBoxContent">

<div class="categories-top-list no-dots"><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-accessories-c-13.html">Tiffany Accessories</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-bangles-c-2.html">Tiffany Bangles</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-bracelets-c-1.html">Tiffany Bracelets</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-browse-key-rings-c-14.html">Tiffany Browse Key Rings</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-browse-money-clips-c-15.html">Tiffany Browse Money Clips</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-earrings-c-7.html">Tiffany Earrings</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-keys-c-5.html">Tiffany Keys</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-necklaces-c-3.html">Tiffany Necklaces</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-pendants-c-4.html"><span class="category-subs-selected">Tiffany Pendants</span></a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-rings-c-6.html">Tiffany Rings</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-sets-c-11.html">Tiffany Sets</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.tiffanyandcopro.cn/tiffany-watches-c-12.html">Tiffany Watches</a></div>

</div></div>

<div class="leftBoxContainer" id="featured" style="width: 220px">

<div class="sidebox-header-left "><h3 class="leftBoxHeading " id="featuredHeading">Featured - <a href="http://www.tiffanyandcopro.cn/featured_products.html"> [more]</a></h3></div>

<div class="sideBoxContent centeredContent"><a href="http://www.tiffanyandcopro.cn/tiffany-small-row-earrings-fac5-p-862.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Earrings/Tiffany-Small-Row-Earrings.jpg" alt="Tiffany Small Row Earrings [fac5]" title=" Tiffany Small Row Earrings [fac5] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.tiffanyandcopro.cn/tiffany-small-row-earrings-fac5-p-862.html">Tiffany Small Row Earrings [fac5]</a><div><span class="normalprice">$202.00 </span> <span class="productSpecialPrice">$88.00</span><span class="productPriceDiscount"><br />Save: 56% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.tiffanyandcopro.cn/tiffany-two-open-round-charm-ampamp-chain-2652-p-571.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Tiffany-Two-Open-Round-Charm-amp-Chain.jpg" alt="Tiffany Two Open Round Charm &amp; Chain [2652]" title=" Tiffany Two Open Round Charm &amp; Chain [2652] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.tiffanyandcopro.cn/tiffany-two-open-round-charm-ampamp-chain-2652-p-571.html">Tiffany Two Open Round Charm &amp; Chain [2652]</a><div><span class="normalprice">$201.00 </span> <span class="productSpecialPrice">$77.00</span><span class="productPriceDiscount"><br />Save: 62% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.tiffanyandcopro.cn/tiffany-bag-charm-ampamp-chain-d5d5-p-410.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Tiffany-Bag-Charm-amp-Chain-2.jpg" alt="Tiffany Bag Charm &amp; Chain [d5d5]" title=" Tiffany Bag Charm &amp; Chain [d5d5] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.tiffanyandcopro.cn/tiffany-bag-charm-ampamp-chain-d5d5-p-410.html">Tiffany Bag Charm &amp; Chain [d5d5]</a><div><span class="normalprice">$206.00 </span> <span class="productSpecialPrice">$83.00</span><span class="productPriceDiscount"><br />Save: 60% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.tiffanyandcopro.cn/tiffany-cross-necklace-00b4-p-246.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Necklaces/Tiffany-Cross-Necklace.jpg" alt="Tiffany Cross Necklace [00b4]" title=" Tiffany Cross Necklace [00b4] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.tiffanyandcopro.cn/tiffany-cross-necklace-00b4-p-246.html">Tiffany Cross Necklace [00b4]</a><div><span class="normalprice">$194.00 </span> <span class="productSpecialPrice">$86.00</span><span class="productPriceDiscount"><br />Save: 56% off</span></div></div></div>

</div></td>

<td id="columnCenter" valign="top">

<div id="navBreadCrumb"> <a href="http://www.tiffanyandcopro.cn/">Home</a> ::

<a href="http://www.tiffanyandcopro.cn/tiffany-pendants-c-4.html">Tiffany Pendants</a> ::

Tiffany Open Heart Pearl Necklace [2e6d]

</div>

<div class="centerColumn" id="productGeneral">

<form name="cart_quantity" action="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html?action=add_product" method="post" enctype="multipart/form-data">

<div style="float:left; width:350px;">

<link rel="stylesheet" href="http://www.tiffanyandcopro.cn/style/jqzoom.css" type="text/css" media="screen" />

<link rel="stylesheet" href="http://www.tiffanyandcopro.cn/style/jqzoomimages.css" type="text/css" media="screen" />

<style type="text/css">

.jqzoom{

float:left;

position:relative;

padding:0px;

cursor:pointer;

width:301px;

height:300px;

}</style>

<div id="productMainImage" class="centeredContent back">

<div class="jqzoom" > <a href="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html" ><img src="http://www.tiffanyandcopro.cn/images//tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg" alt="Tiffany Open Heart Pearl Necklace [2e6d]" jqimg="images//tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg" id="jqzoomimg"></a></div>

<div style="clear:both;"></div>

<div id='jqzoomimages' class="smallimages"></div>

</div>

</div>

<div style="width:260px; float:left; margin-left:30px; margin-top:15px;" id='pb-left-column'>

<div style="font-weight:bold; padding-bottom:10px; font-size:14px;">Tiffany Open Heart Pearl Necklace [2e6d]</div>

<span id="productPrices" class="productGeneral">

<span class="normalprice">$199.00 </span> <span class="productSpecialPrice">$83.00</span><span class="productPriceDiscount"><br />Save: 58% off</span></span>

<div id="cartAdd">

Add to Cart: <input type="text" name="cart_quantity" value="1" maxlength="6" size="4" /><br /><br /><input type="hidden" name="products_id" value="512" /><input type="image" src="http://www.tiffanyandcopro.cn/includes/templates/polo/buttons/english/button_in_cart.gif" alt="Add to Cart" title=" Add to Cart " /> </div>

<br class="clearBoth" />

</div>

<br class="clearBoth" />

<div id="productDescription" class="productGeneral biggerText">

<div class="tabTitles">

<ul>

<li> <h4 tid="t1" class="cur"><strong class=""><span>Description</span></strong></h4> </li>

</ul>

</div>

<div class="web_pro_detail_title">Shipping Info</div>

<p>Tiffany Open Heart Pearl Necklace is the fantastic gift for your close and dear ones. You can buy tiffany jewelry in event you want,It is truly amazing to see your love ones smiling if you buy our cheap Tiffany Open Heart Pearl Necklace</p>

<p>Tiffany jewellery has always been the most loved embellishments adorned by ladies since ages. Females really love to flaunt their very basic instinct for sterling silver jewelry in each way possible.</p>

<p>Detial:</p>

<p>Tiffany Open Heart Pearl Necklace</p>

<p>Tiffany & Co. 925 Sterling silver</p>

<p>Hallmarked with Tiffany & CO.</p>

<p>Come with Tiffany & Co. pouch and gift box</p>

</div>

<br class="clearBoth" />

<div align="center">

<p style='text-align:center;'><a target="_blank" href="http://www.tiffanyandcopro.cn/images//tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg"> <a href="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html" ><img src="http://www.tiffanyandcopro.cn/images//tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg" width=650px alt="/tiffany_new11/Tiffany-Pendants/Tiffany-Open-Heart-Pearl-Necklace-1.jpg"/></a></p>

</div>

<div class="centerBoxWrapper" id="similar_product">

<h2 class="centerBoxHeading">Related Products</h2>

<table><tr>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.tiffanyandcopro.cn/tiffany-sexygirl-necklace-63d1-p-546.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Tiffany-Sexygirl-Necklace.jpg" alt="Tiffany Sexygirl Necklace [63d1]" title=" Tiffany Sexygirl Necklace [63d1] " width="160" height="160" /></a></div><a href="http://www.tiffanyandcopro.cn/tiffany-sexygirl-necklace-63d1-p-546.html">Tiffany Sexygirl Necklace [63d1]</a>

</td>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.tiffanyandcopro.cn/open-cube-pendant-ampamp-necklace-d47b-p-374.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Open-Cube-Pendant-amp-Necklace-2.jpg" alt="Open Cube Pendant &amp; Necklace [d47b]" title=" Open Cube Pendant &amp; Necklace [d47b] " width="160" height="160" /></a></div><a href="http://www.tiffanyandcopro.cn/open-cube-pendant-ampamp-necklace-d47b-p-374.html">Open Cube Pendant &amp; Necklace [d47b]</a>

</td>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.tiffanyandcopro.cn/tiffany-red-round-charm-ampamp-chain-706d-p-533.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Tiffany-Red-Round-Charm-amp-Chain.jpg" alt="Tiffany Red Round Charm &amp; Chain [706d]" title=" Tiffany Red Round Charm &amp; Chain [706d] " width="160" height="160" /></a></div><a href="http://www.tiffanyandcopro.cn/tiffany-red-round-charm-ampamp-chain-706d-p-533.html">Tiffany Red Round Charm &amp; Chain [706d]</a>

</td>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.tiffanyandcopro.cn/heart-pendant-ampamp-necklace-994d-p-363.html"><img src="http://www.tiffanyandcopro.cn/images/_small//tiffany_new11/Tiffany-Pendants/Heart-Pendant-amp-Necklace-4.jpg" alt="Heart Pendant &amp; Necklace [994d]" title=" Heart Pendant &amp; Necklace [994d] " width="160" height="160" /></a></div><a href="http://www.tiffanyandcopro.cn/heart-pendant-ampamp-necklace-994d-p-363.html">Heart Pendant &amp; Necklace [994d]</a>

</td>

</table>

</div>

<div id="productReviewLink" class="buttonRow back"><a href="http://www.tiffanyandcopro.cn/index.php?main_page=product_reviews_write&products_id=512"><img src="http://www.tiffanyandcopro.cn/includes/templates/polo/buttons/english/button_write_review.gif" alt="Write Review" title=" Write Review " width="98" height="19" /></a></div>

<br class="clearBoth" />

</form>

</div>

</td>

</tr>

</table>

</div>

<div id="navSuppWrapper">

<div id="navSupp">

<ul><li><a href="http://www.tiffanyandcopro.cn/index.php">Home</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=shippinginfo">Shipping</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=Payment_Methods">Wholesale</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=shippinginfo">Order Tracking</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=Coupons">Coupons</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=Payment_Methods">Payment Methods</a></li>

<li> <a href="http://www.tiffanyandcopro.cn/index.php?main_page=contact_us">Contact Us</a></li>

</ul>

</div>

<div style=" margin-bottom:10px; margin-top:10px; width:100%; text-align:center;">

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY JEWELRY</a>

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY IMITATE</a>

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY DISCOUNT RING</a>

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY CHEAP STOER</a>

<a style=" font-weight:bold;" href="http://www.tiffanyring.top/" target="_blank">TIFFANY HIGH IMITATE</a>

</div>

<DIV align="center"> <a href="http://www.tiffanyandcopro.cn/tiffany-open-heart-pearl-necklace-2e6d-p-512.html" ><IMG src="http://www.tiffanyandcopro.cn/includes/templates/polo/images/payment.png"></a> </DIV>

<div align="center">Copyright © 2012-2016 All Rights Reserved. </div>

</div>

</div>

<strong><a href="http://www.tiffanyandcopro.cn/">tiffany jewelry</a></strong>

<br>

<strong><a href="http://www.tiffanyandcopro.cn/">tiffany & co</a></strong>

<br>

tdeodatoermi (conseiopu@163.com)

schrieb am 19.08.18, 05:00:30 Uhr:

schrieb am 19.08.18, 05:00:30 Uhr:

<strong><a href="http://www.womenswatches.net.cn/">high quality replica watches for men</a></strong>

| <strong><a href="http://www.womenswatches.net.cn/">watches</a></strong>

| <strong><a href="http://www.womenswatches.net.cn/">swiss Mechanical movement replica watches</a></strong>

<br>

<title>Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa] - $251.00 : replica watches, womenswatches.net.cn</title>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

<meta name="keywords" content="Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa] Top Brand Watches Luxury Wristwatches Fashion Watches Professional watches shop" />

<meta name="description" content="replica watches Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa] - Item Specifications / Description Name: Breitling A1733010.B906 Automatic Avenger Seawolf Watch " />

<meta http-equiv="imagetoolbar" content="no" />

<link rel="canonical" href="http://www.womenswatches.net.cn/breitling-a1733010b906-automatic-avenger-seawolf-watch-86aa-p-1652.html" />

<link rel="stylesheet" type="text/css" href="http://www.womenswatches.net.cn/includes/templates/polo/css/style_imagehover.css" />

<link rel="stylesheet" type="text/css" href="http://www.womenswatches.net.cn/includes/templates/polo/css/stylesheet.css" />

<link rel="stylesheet" type="text/css" href="http://www.womenswatches.net.cn/includes/templates/polo/css/stylesheet_css_buttons.css" />

<link rel="stylesheet" type="text/css" media="print" href="http://www.womenswatches.net.cn/includes/templates/polo/css/print_stylesheet.css" />

<select name="currency" onchange="this.form.submit();">

<option value="USD" selected="selected">US Dollar</option>

<option value="EUR">Euro</option>

<option value="GBP">GB Pound</option>

<option value="CAD">Canadian Dollar</option>

<option value="AUD">Australian Dollar</option>

<option value="JPY">Jappen Yen</option>

<option value="NOK">Norske Krone</option>

<option value="SEK">Swedish Krone</option>

<option value="DKK">Danish Krone</option>

<option value="CNY">CNY</option>

</select>

<input type="hidden" name="main_page" value="product_info" /><input type="hidden" name="products_id" value="1652" /></form></div></div>

<div class="leftBoxContainer" id="categories" style="width: 220px">

<div class="sidebox-header-left main-sidebox-header-left"><h3 class="leftBoxHeading main-sidebox-header-right" id="categoriesHeading">Categories</h3></div>

<div id="categoriesContent" class="sideBoxContent">

<div class="categories-top-list no-dots"><a class="category-top" href="http://www.womenswatches.net.cn/fashion-watches-c-1004.html">Fashion Watches</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.womenswatches.net.cn/luxury-wristwatches-c-1002.html"><span class="category-subs-parent">Luxury Wristwatches</span></a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-bell-ross-watches-c-1002_297.html">Bell & Ross Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-breitling-watches-c-1002_336.html"><span class="category-subs-parent">Breitling Watches</span></a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-avenger-c-1002_336_523.html">Breitling Avenger</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-avenger-seawolf-c-1002_336_524.html"><span class="category-subs-selected">Breitling Avenger Seawolf</span></a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-avenger-skyland-c-1002_336_526.html">Breitling Avenger Skyland</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-bclass-c-1002_336_525.html">Breitling B-Class</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-b01-c-1002_336_911.html">Breitling B01</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-bentley-c-1002_336_569.html">Breitling Bentley</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-blackbird-c-1002_336_807.html">Breitling Blackbird</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-chronomat-c-1002_336_881.html">Breitling Chronomat</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-cockpit-c-1002_336_783.html">Breitling Cockpit</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-colt-c-1002_336_879.html">Breitling Colt</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-crosswind-c-1002_336_953.html">Breitling Crosswind</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-digital-c-1002_336_855.html">Breitling Digital</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-emergency-c-1002_336_780.html">Breitling Emergency</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-evolution-c-1002_336_337.html">Breitling Evolution</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-galactic-c-1002_336_669.html">Breitling Galactic</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-headwind-c-1002_336_986.html">Breitling Headwind</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-navitimer-c-1002_336_847.html">Breitling Navitimer</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-skyracer-c-1002_336_876.html">Breitling Skyracer</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-specials-c-1002_336_514.html">Breitling Specials</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-starliner-c-1002_336_831.html">Breitling Starliner</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-super-avenger-c-1002_336_838.html">Breitling Super Avenger</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-super-ocean-c-1002_336_798.html">Breitling Super Ocean</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-super-ocean-abyss-c-1002_336_771.html">Breitling Super Ocean Abyss</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-wings-c-1002_336_845.html">Breitling Wings</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-chopard-watches-c-1002_86.html">Chopard Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-hublot-watches-c-1002_92.html">Hublot Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-omega-watches-c-1002_275.html">Omega Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-omega-watches-c-1002_1026.html">Omega Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-rado-watches-c-1002_13.html">Rado Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-rolex-swiss-watches-c-1002_98.html">Rolex Swiss Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-rolex-watches-c-1002_11.html">Rolex Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-rolex-watches-new-c-1002_1025.html">Rolex Watches New </a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-tag-heuer-watches-c-1002_84.html">Tag Heuer Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-tudor-watches-c-1002_295.html">Tudor Watches</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.womenswatches.net.cn/top-brand-watches-c-1001.html">Top Brand Watches</a></div>

</div></div>

<div class="leftBoxContainer" id="featured" style="width: 220px">

<div class="sidebox-header-left "><h3 class="leftBoxHeading " id="featuredHeading">Featured - <a href="http://www.womenswatches.net.cn/featured_products.html"> [more]</a></h3></div>

<div class="sideBoxContent centeredContent"><a href="http://www.womenswatches.net.cn/mens-rado-integral-16003383090-8e16-p-10071.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Rado-Replilca/Rado-Integral/Men-s-Rado-Integral-160-0338-3-090.jpg" alt="Men's Rado Integral 160.0338.3.090 [8e16]" title=" Men's Rado Integral 160.0338.3.090 [8e16] " width="130" height="219" /></a><a class="sidebox-products" href="http://www.womenswatches.net.cn/mens-rado-integral-16003383090-8e16-p-10071.html">Men's Rado Integral 160.0338.3.090 [8e16]</a><div><span class="normalprice">$580.00 </span> <span class="productSpecialPrice">$273.00</span><span class="productPriceDiscount"><br />Save: 53% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.womenswatches.net.cn/rolex-watches-ss-white-dial-numstk-markers-eta-28362-2790-p-10075.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Rolex-Replilca/Rolex-DateJust/Rolex-Watches-SS-White-Dial-Num-Stk-Markers-Eta.jpg" alt="Rolex Watches SS White Dial Num/Stk Markers Eta 2836-2 [2790]" title=" Rolex Watches SS White Dial Num/Stk Markers Eta 2836-2 [2790] " width="130" height="150" /></a><a class="sidebox-products" href="http://www.womenswatches.net.cn/rolex-watches-ss-white-dial-numstk-markers-eta-28362-2790-p-10075.html">Rolex Watches SS White Dial Num/Stk Markers Eta 2836-2 [2790]</a><div><span class="normalprice">$883.00 </span> <span class="productSpecialPrice">$451.00</span><span class="productPriceDiscount"><br />Save: 49% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.womenswatches.net.cn/breitling-mens-a1335611c647-evolution-watch-ab7f-p-10134.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Breitling-Replilca/Breitling-Evolution/Breitling-Mens-A1335611-C647-Evolution-Watch.jpg" alt="Breitling Mens A1335611/C647 Evolution Watch [ab7f]" title=" Breitling Mens A1335611/C647 Evolution Watch [ab7f] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.womenswatches.net.cn/breitling-mens-a1335611c647-evolution-watch-ab7f-p-10134.html">Breitling Mens A1335611/C647 Evolution Watch [ab7f]</a><div><span class="normalprice">$537.00 </span> <span class="productSpecialPrice">$241.00</span><span class="productPriceDiscount"><br />Save: 55% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.womenswatches.net.cn/tudor-stainless-steel-td20040wh5-hydronaut-ii-watch-9236-p-10090.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Tudor-Replilca/Tudor-Hydronaut-II/Tudor-Stainless-Steel-TD20040WH5-Hydronaut-II.jpg" alt="Tudor Stainless Steel TD20040WH5 Hydronaut II Watch [9236]" title=" Tudor Stainless Steel TD20040WH5 Hydronaut II Watch [9236] " width="130" height="186" /></a><a class="sidebox-products" href="http://www.womenswatches.net.cn/tudor-stainless-steel-td20040wh5-hydronaut-ii-watch-9236-p-10090.html">Tudor Stainless Steel TD20040WH5 Hydronaut II Watch [9236]</a><div><span class="normalprice">$529.00 </span> <span class="productSpecialPrice">$241.00</span><span class="productPriceDiscount"><br />Save: 54% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.womenswatches.net.cn/audemars-piguet-black-15120bcooa002cr03-jules-watch-0df6-p-10100.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Audemars-Piguet/Audemars-Piguet/Audemars-Piguet-Black-15120BC-OO-A002CR-03-Jules.jpg" alt="Audemars Piguet Black 15120BC.OO.A002CR.03 Jules Watch [0df6]" title=" Audemars Piguet Black 15120BC.OO.A002CR.03 Jules Watch [0df6] " width="130" height="130" /></a><a class="sidebox-products" href="http://www.womenswatches.net.cn/audemars-piguet-black-15120bcooa002cr03-jules-watch-0df6-p-10100.html">Audemars Piguet Black 15120BC.OO.A002CR.03 Jules Watch [0df6]</a><div><span class="normalprice">$552.00 </span> <span class="productSpecialPrice">$252.00</span><span class="productPriceDiscount"><br />Save: 54% off</span></div></div><div class="sideBoxContent centeredContent"><a href="http://www.womenswatches.net.cn/rado-mens-integral-15303393090-6c79-p-10139.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Rado-Replilca/Rado-Integral/Rado-Men-s-Integral-153-0339-3-090.jpg" alt="Rado Men's Integral 153.0339.3.090 [6c79]" title=" Rado Men's Integral 153.0339.3.090 [6c79] " width="130" height="226" /></a><a class="sidebox-products" href="http://www.womenswatches.net.cn/rado-mens-integral-15303393090-6c79-p-10139.html">Rado Men's Integral 153.0339.3.090 [6c79]</a><div><span class="normalprice">$620.00 </span> <span class="productSpecialPrice">$300.00</span><span class="productPriceDiscount"><br />Save: 52% off</span></div></div></div>

</div></td>

<td id="columnCenter" valign="top">

<div id="navBreadCrumb"> <a href="http://www.womenswatches.net.cn/">Home</a> ::

<a href="http://www.womenswatches.net.cn/luxury-wristwatches-c-1002.html">Luxury Wristwatches</a> ::

<a href="http://www.womenswatches.net.cn/luxury-wristwatches-breitling-watches-c-1002_336.html">Breitling Watches</a> ::

<a href="http://www.womenswatches.net.cn/breitling-watches-breitling-avenger-seawolf-c-1002_336_524.html">Breitling Avenger Seawolf</a> ::

Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa]

</div>

<div class="centerColumn" id="productGeneral">

<form name="cart_quantity" action="http://www.womenswatches.net.cn/breitling-a1733010b906-automatic-avenger-seawolf-watch-86aa-p-1652.html?action=add_product" method="post" enctype="multipart/form-data">

<div style="float:left; width:350px;">

<link rel="stylesheet" href="http://www.womenswatches.net.cn/style/jqzoom.css" type="text/css" media="screen" />

<link rel="stylesheet" href="http://www.womenswatches.net.cn/style/jqzoomimages.css" type="text/css" media="screen" />

<style type="text/css">

.jqzoom{

float:left;

position:relative;

padding:0px;

cursor:pointer;

width:301px;

height:300px;

}</style>

<div id="productMainImage" class="centeredContent back">

<div class="jqzoom" > <a href="http://www.womenswatches.net.cn/breitling-a1733010b906-automatic-avenger-seawolf-watch-86aa-p-1652.html" ><img src="http://www.womenswatches.net.cn/images//watches_14/Breitling-Replilca/Breitling-Avenger/Breitling-A1733010-B906-Automatic-Avenger-Seawolf.jpg" alt="Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa]" jqimg="images//watches_14/Breitling-Replilca/Breitling-Avenger/Breitling-A1733010-B906-Automatic-Avenger-Seawolf.jpg" id="jqzoomimg"></a></div>

<div style="clear:both;"></div>

<div id='jqzoomimages' class="smallimages"></div>

</div>

</div>

<div style="width:260px; float:left; margin-left:30px; margin-top:15px;" id='pb-left-column'>

<div style="font-weight:bold; padding-bottom:10px; font-size:14px;">Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa]</div>

<span id="productPrices" class="productGeneral">

<span class="normalprice">$557.00 </span> <span class="productSpecialPrice">$251.00</span><span class="productPriceDiscount"><br />Save: 55% off</span></span>

<div id="cartAdd">

Add to Cart: <input type="text" name="cart_quantity" value="1" maxlength="6" size="4" /><br /><br /><input type="hidden" name="products_id" value="1652" /><input type="image" src="http://www.womenswatches.net.cn/includes/templates/polo/buttons/english/button_in_cart.gif" alt="Add to Cart" title=" Add to Cart " /> </div>

<br class="clearBoth" />

</div>

<br class="clearBoth" />

<div id="productDescription" class="productGeneral biggerText">

<span id ="product_tab">

<div class="tabTitles">

<ul>

<li> <h4 tid="t1" class="cur"><strong class=""><span>Description</span></strong></h4> </li>

</ul>

</div>

<h2 style="padding-top:20px;">Item Specifications / Description</h2>

<ul>

<li><span class="title">Name:</span> <span class="date">Breitling A1733010.B906 Automatic Avenger Seawolf Watch</span></li>

<li><span class="title">Brand Name:</span> <span class="date"><u>Breitling</u></span></li>

<li><span class="title">Series:</span> <span class="date"><u>Breitling Avenger Seawolf</u></span></li>

<li><span class="title">Gender:</span> <span class="date">Mens</span></li>

<li><span class="title">Model Number:</span> <span class="date"><strong>A1733010.B906</strong></span></li>

<li><span class="title">Movement:</span> <span class="date">Automatic</span></li>

<li><span class="title">Dial Color:</span> <span class="date">Black</span></li>

<li><span class="title">Case Size:</span> <span class="date">45mm</span></li>

<li><span class="title">Case Material:</span><span class="date">Stainless Steel</span></li>

<li><span class="title">Bracelet:</span> <span class="date">Stainless Steel</span></li>

<li><span class="title">Bezel Material:</span> <span class="date">Stainless Steel</span></li>

<li><span class="title">Crystal:</span> <span class="date">Scratch Resistant Sapphire</span></li>

<li><span class="title">Water Resistant :</span> <span class="date">3000 Meters / 10,000 Feet</span></li>

<li><span class="title">Payment :</span> <span class="date">Visa and MasterCard</span></li>

<p>Brand new Breitling Avenger Seawolf gent's watch, Model # A1733010-B906. Stainless steel 45.4mm case. Sapphire crystal glass. Black colored dial. Luminous hands and Arabic numeral hour markers. Stainless steel crown. Stainless steel professional bracelet. Stainless steel uni-directional bezel. Stainless steel lugs. Hours, minutes, seconds and date. Automatic movement. Waterproof up to 3000 meters / 10,000 feet. </p>

</ul>

</div>

</span>

<br class="clearBoth" />

<div align="center">

<p style='text-align:center;'><a target="_blank" href="http://www.womenswatches.net.cn/images//watches_14/Breitling-Replilca/Breitling-Avenger/Breitling-A1733010-B906-Automatic-Avenger-Seawolf.jpg"> <a href="http://www.womenswatches.net.cn/breitling-a1733010b906-automatic-avenger-seawolf-watch-86aa-p-1652.html" ><img src="http://www.womenswatches.net.cn/images//watches_14/Breitling-Replilca/Breitling-Avenger/Breitling-A1733010-B906-Automatic-Avenger-Seawolf.jpg" width=500px alt="/watches_14/Breitling-Replilca/Breitling-Avenger/Breitling-A1733010-B906-Automatic-Avenger-Seawolf.jpg"/></a></p>

</div>

<div class="centerBoxWrapper" id="similar_product">

<h2 class="centerBoxHeading">Related Products</h2>

<table><tr>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.womenswatches.net.cn/breitling-rubber-mens-a1733010b906-db1b-p-1655.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Breitling-Replilca/Breitling-Avenger/Breitling-Rubber-Mens-A1733010-B906.jpg" alt="Breitling Rubber Mens A1733010.B906 [db1b]" title=" Breitling Rubber Mens A1733010.B906 [db1b] " width="160" height="160" /></a></div><a href="http://www.womenswatches.net.cn/breitling-rubber-mens-a1733010b906-db1b-p-1655.html">Breitling Rubber Mens A1733010.B906 [db1b]</a>

</td>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.womenswatches.net.cn/mens-breitling-a1733010f538-stainless-steel-watch-021e-p-1658.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Breitling-Replilca/Breitling-Avenger/Mens-Breitling-A1733010-F538-Stainless-Steel-Watch.jpg" alt="Mens Breitling A1733010.F538 Stainless Steel Watch [021e]" title=" Mens Breitling A1733010.F538 Stainless Steel Watch [021e] " width="160" height="160" /></a></div><a href="http://www.womenswatches.net.cn/mens-breitling-a1733010f538-stainless-steel-watch-021e-p-1658.html">Mens Breitling A1733010.F538 Stainless Steel Watch [021e]</a>

</td>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.womenswatches.net.cn/breitling-a1733010b906-automatic-avenger-seawolf-watch-86aa-p-1652.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Breitling-Replilca/Breitling-Avenger/Breitling-A1733010-B906-Automatic-Avenger-Seawolf.jpg" alt="Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa]" title=" Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa] " width="160" height="160" /></a></div><a href="http://www.womenswatches.net.cn/breitling-a1733010b906-automatic-avenger-seawolf-watch-86aa-p-1652.html">Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa]</a>

</td>

<td style="display:block;float:left;width:24.5%;">

<div style="width:160px;height:200px;">

<a href="http://www.womenswatches.net.cn/mens-breitling-rubber-a1733010f538-b942-p-1662.html"><img src="http://www.womenswatches.net.cn/images/_small//watches_14/Breitling-Replilca/Breitling-Avenger/Mens-Breitling-Rubber-A1733010-F538.jpg" alt="Mens Breitling Rubber A1733010.F538 [b942]" title=" Mens Breitling Rubber A1733010.F538 [b942] " width="160" height="160" /></a></div><a href="http://www.womenswatches.net.cn/mens-breitling-rubber-a1733010f538-b942-p-1662.html">Mens Breitling Rubber A1733010.F538 [b942]</a>

</td>

</table>

</div>

<div id="productReviewLink" class="buttonRow back"><a href="http://www.womenswatches.net.cn/index.php?main_page=product_reviews_write&products_id=1652"><img src="http://www.womenswatches.net.cn/includes/templates/polo/buttons/english/button_write_review.gif" alt="Write Review" title=" Write Review " width="98" height="19" /></a></div>

<br class="clearBoth" />

</form>

</div>

</td>

</tr>

</table>

</div>

<div id="navSuppWrapper">

<br class="clearBoth" />

<div id="navSupp" style=" margin-bottom:10px; margin-top:8px; width:100%; text-align:center;">

<ul>

<li class="is-here"><a href="http://www.womenswatches.net.cn/index.php">Home</a></li>

<li class="menu-mitop" ><a href="http://www.womenswatches.net.cn/index.php?main_page=shippinginfo" target="_blank">Shipping</a></li>

<li class="menu-mitop" ><a href="http://www.womenswatches.net.cn/index.php?main_page=Payment_Methods" target="_blank">Wholesale</a></li>

<li class="menu-mitop" ><a href="http://www.womenswatches.net.cn/index.php?main_page=shippinginfo" target="_blank">Order Tracking</a></li>

<li class="menu-mitop" ><a href="http://www.womenswatches.net.cn/index.php?main_page=Coupons" target="_blank">Coupons</a></li>

<li class="menu-mitop" ><a href="http://www.womenswatches.net.cn/index.php?main_page=Payment_Methods" target="_blank">Payment Methods</a></li>

<li class="menu-mitop" ><a href="http://www.womenswatches.net.cn/index.php?main_page=contact_us" target="_blank">Contact Us</a></li>

</ul>

</div>

<div class ="foot-tg" style=" margin-bottom:10px; margin-top:10px; width:100%; text-align:center;">

<ul>

<li class="menu-mitop" ><a href="http://www.wingswatches.com/" target="_blank">REPLICA OMEGA</a></li>

<li class="menu-mitop" ><a href="http://www.wingswatches.com/" target="_blank">REPLICA PATEK PHILIPPE </a></li>

<li class="menu-mitop" ><a href="http://www.wingswatches.com/" target="_blank">REPLICA ROLEX</a></li>

<li class="menu-mitop" ><a href="http://www.wingswatches.com/" target="_blank">REPLICA WATCHES</a></li>

<li class="menu-mitop" ><a href="http://www.wingswatches.com/" target="_blank">REPLICA BREITLING </a></li>

</ul>

</div>

<DIV align="center"> <a href="http://www.womenswatches.net.cn/breitling-a1733010b906-automatic-avenger-seawolf-watch-86aa-p-1652.html" ><IMG src="http://www.womenswatches.net.cn/includes/templates/polo/images/payment.png"></a> </DIV>

<div align="center" style="color:#000;">Copyright © 2012-2015 All Rights Reserved. </div>

</div>

<strong><a href="http://www.womenswatches.net.cn/">swiss replica watches aaa+</a></strong>

<br>

<strong><a href="http://www.womenswatches.net.cn/">swiss replica watches</a></strong>

<br>

| <strong><a href="http://www.womenswatches.net.cn/">watches</a></strong>

| <strong><a href="http://www.womenswatches.net.cn/">swiss Mechanical movement replica watches</a></strong>

<br>

<title>Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa] - $251.00 : replica watches, womenswatches.net.cn</title>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8" />

<meta name="keywords" content="Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa] Top Brand Watches Luxury Wristwatches Fashion Watches Professional watches shop" />

<meta name="description" content="replica watches Breitling A1733010.B906 Automatic Avenger Seawolf Watch [86aa] - Item Specifications / Description Name: Breitling A1733010.B906 Automatic Avenger Seawolf Watch " />

<meta http-equiv="imagetoolbar" content="no" />

<link rel="canonical" href="http://www.womenswatches.net.cn/breitling-a1733010b906-automatic-avenger-seawolf-watch-86aa-p-1652.html" />

<link rel="stylesheet" type="text/css" href="http://www.womenswatches.net.cn/includes/templates/polo/css/style_imagehover.css" />

<link rel="stylesheet" type="text/css" href="http://www.womenswatches.net.cn/includes/templates/polo/css/stylesheet.css" />

<link rel="stylesheet" type="text/css" href="http://www.womenswatches.net.cn/includes/templates/polo/css/stylesheet_css_buttons.css" />

<link rel="stylesheet" type="text/css" media="print" href="http://www.womenswatches.net.cn/includes/templates/polo/css/print_stylesheet.css" />

<select name="currency" onchange="this.form.submit();">

<option value="USD" selected="selected">US Dollar</option>

<option value="EUR">Euro</option>

<option value="GBP">GB Pound</option>

<option value="CAD">Canadian Dollar</option>

<option value="AUD">Australian Dollar</option>

<option value="JPY">Jappen Yen</option>

<option value="NOK">Norske Krone</option>

<option value="SEK">Swedish Krone</option>

<option value="DKK">Danish Krone</option>

<option value="CNY">CNY</option>

</select>

<input type="hidden" name="main_page" value="product_info" /><input type="hidden" name="products_id" value="1652" /></form></div></div>

<div class="leftBoxContainer" id="categories" style="width: 220px">

<div class="sidebox-header-left main-sidebox-header-left"><h3 class="leftBoxHeading main-sidebox-header-right" id="categoriesHeading">Categories</h3></div>

<div id="categoriesContent" class="sideBoxContent">

<div class="categories-top-list no-dots"><a class="category-top" href="http://www.womenswatches.net.cn/fashion-watches-c-1004.html">Fashion Watches</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.womenswatches.net.cn/luxury-wristwatches-c-1002.html"><span class="category-subs-parent">Luxury Wristwatches</span></a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-bell-ross-watches-c-1002_297.html">Bell & Ross Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-breitling-watches-c-1002_336.html"><span class="category-subs-parent">Breitling Watches</span></a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-avenger-c-1002_336_523.html">Breitling Avenger</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-avenger-seawolf-c-1002_336_524.html"><span class="category-subs-selected">Breitling Avenger Seawolf</span></a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-avenger-skyland-c-1002_336_526.html">Breitling Avenger Skyland</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-bclass-c-1002_336_525.html">Breitling B-Class</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-b01-c-1002_336_911.html">Breitling B01</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-bentley-c-1002_336_569.html">Breitling Bentley</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-blackbird-c-1002_336_807.html">Breitling Blackbird</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-chronomat-c-1002_336_881.html">Breitling Chronomat</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-cockpit-c-1002_336_783.html">Breitling Cockpit</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-colt-c-1002_336_879.html">Breitling Colt</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-crosswind-c-1002_336_953.html">Breitling Crosswind</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-digital-c-1002_336_855.html">Breitling Digital</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-emergency-c-1002_336_780.html">Breitling Emergency</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-evolution-c-1002_336_337.html">Breitling Evolution</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-galactic-c-1002_336_669.html">Breitling Galactic</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-headwind-c-1002_336_986.html">Breitling Headwind</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-navitimer-c-1002_336_847.html">Breitling Navitimer</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-skyracer-c-1002_336_876.html">Breitling Skyracer</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-specials-c-1002_336_514.html">Breitling Specials</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-starliner-c-1002_336_831.html">Breitling Starliner</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-super-avenger-c-1002_336_838.html">Breitling Super Avenger</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-super-ocean-c-1002_336_798.html">Breitling Super Ocean</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-super-ocean-abyss-c-1002_336_771.html">Breitling Super Ocean Abyss</a></div>

<div class="subcategory"><a class="category-products" href="http://www.womenswatches.net.cn/breitling-watches-breitling-wings-c-1002_336_845.html">Breitling Wings</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-chopard-watches-c-1002_86.html">Chopard Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-hublot-watches-c-1002_92.html">Hublot Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-omega-watches-c-1002_275.html">Omega Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-omega-watches-c-1002_1026.html">Omega Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-rado-watches-c-1002_13.html">Rado Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-rolex-swiss-watches-c-1002_98.html">Rolex Swiss Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-rolex-watches-c-1002_11.html">Rolex Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-rolex-watches-new-c-1002_1025.html">Rolex Watches New </a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-tag-heuer-watches-c-1002_84.html">Tag Heuer Watches</a></div>

<div class="subcategory"><a class="category-subs" href="http://www.womenswatches.net.cn/luxury-wristwatches-tudor-watches-c-1002_295.html">Tudor Watches</a></div>

<div class="categories-top-list "><a class="category-top" href="http://www.womenswatches.net.cn/top-brand-watches-c-1001.html">Top Brand Watches</a></div>

</div></div>

<div class="leftBoxContainer" id="featured" style="width: 220px">

<div class="sidebox-header-left "><h3 class="leftBoxHeading " id="featuredHeading">Featured - <a href="http://www.womenswatches.net.cn/featured_products.html"> [more]</a></h3></div>